通知

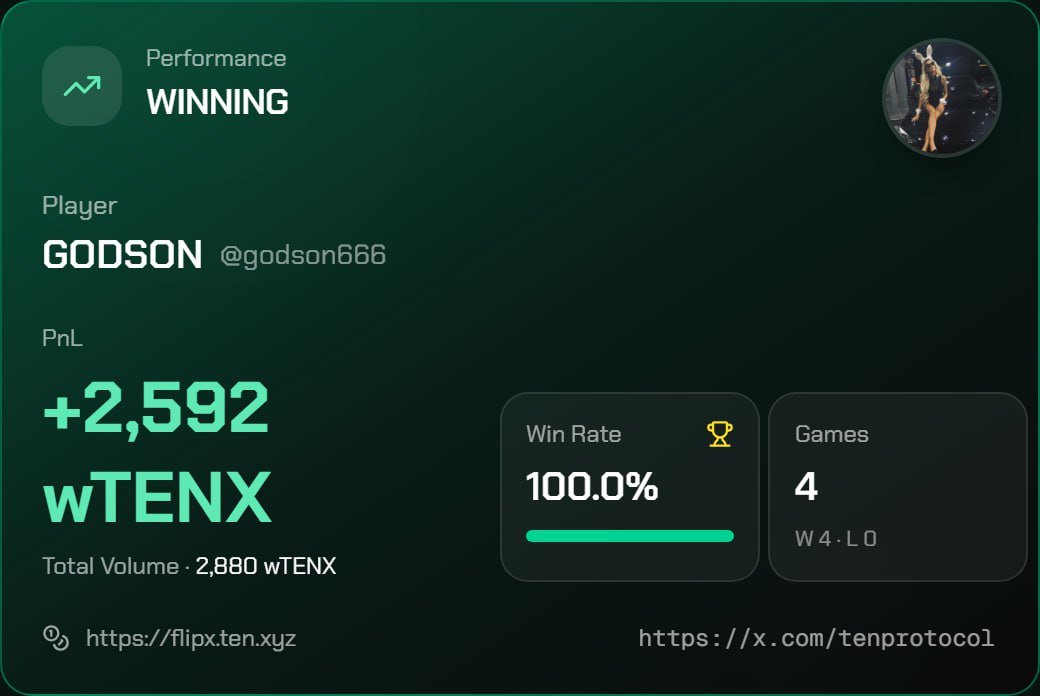

TEN出来了韩国官方推特了,看来是韩国交易所预订了。大的要来了

TEN Protocol 将可信执行环境(TEE)技术深度整合至其Layer2网络的核心,以此构建安全与隐私的基石。下面我们具体看看它如何多层面保障TEE环境安全,以及可能面临的挑战。

TEE的核心安全机制

TEN Protocol 主要依赖TEE技术在硬件层面创建一个隔离的“飞地”(Enclave)作为安全区。其安全机制核心包括:

硬件级强制隔离:TEE通过硬件隔离的飞地确保其内部运行的代码和数据与主操作系统(Rich OS)隔离,外部无法直接访问或读取飞地内的敏感信息。

远程认证与验证:TEE允许外部实体通过远程认证机制验证飞地内运行代码的真实性和完整性,确保代码未经篡改且在真实的TEE环境中运行。TEN Protocol的节点需要提供TEE认证报告,并通过智能合约进行审查和验证,之后才能加入网络。

数据保密性与完整性:在TEE内处理的数据通常是加密的,并且TEE能确保代码和数据在受保护环境中运行时不会被篡改。

TEN Protocol的增强安全实践

在TEE核心能力之上,TEN Protocol还实施了一些增强安全实践:

创新的POBI机制:TEN Protocol采用了Proof of Block Inclusion(POBI)机制,通过TEE来验证交易的合法性,确保只有通过认证的交易才会被写入区块链,这进一步增强了网络的安全性和隐私保护。

针对性防护MEV:TEN Protocol利用TEE在交易打包进区块前对其内容和顺序进行加密处理,使矿工或验证者无法在交易执行前获取敏感信息,从而从根源上消除MEV问题。

智能合约执行的隐私保护:通过将智能合约的执行过程置于TEE的保护之下,TEN Protocol确保了合约处理的高敏感数据(如用户资产、身份信息)在计算过程中不会被未授权的第三方访问或篡改。

TEE的潜在风险与TEN的考量

尽管TEE提供了强大的安全特性,但其安全性并非绝对,TEN Protocol的设计也需要考虑相关风险:

对硬件厂商和认证服务的信任假设:TEE方案的有效性在一定程度上依赖于TEE硬件制造商的可信度,以及远程硬件认证服务的可靠性,这引入了一定的中心化信任假设。

硬件漏洞的潜在影响:TEE硬件本身可能存在设计或实现上的漏洞。TEN Protocol通过节点的认证要求和维护被破解硬件黑名单等机制来应对已知漏洞风险。

可用性与安全性的权衡:为了保障密钥安全,TEE方案通常将密钥限定在单一硬件设备内,这可能引发设备损坏导致数据不可用的风险。虽然可通过外部密钥管理服务缓解,但可能需要在安全性和可用性之间做出权衡。

如何验证TEN Protocol的TEE安全性

作为用户或开发者,可以从以下几个方面关注TEN Protocol的TEE安全性:

关注审计报告:留意TEN Protocol是否定期由知名的第三方安全公司对其整体架构,特别是与TEE相关的实现进行安全审计。

了解认证机制:理解其节点准入的TEE认证流程和标准。

社区与技术透明度:积极参与社区讨论,关注项目方在技术实现细节上的信息披露程度。

总结

TEN Protocol通过深度融合TEE技术,并辅以节点准入控制、POBI机制等特定设计,在硬件隔离、数据加密、运行验证和MEV防护等多个层面致力于保障其网络环境的安全性与隐私性。同时,它也面临着TEE技术固有的一些挑战,例如对硬件厂商的信任假设和应对潜在硬件漏洞的需求。评估其安全性时,需要综合考量其技术实现、应对已知风险的措施以及整体的透明度。

申子辰村委党支部

#TENProtocol #CookieDotFun #TEN #SNAPS @cookiedotfun @cookiedotfuncn

@tenprotocol

From X

Disclaimer: The above content reflects only the author's opinion and does not represent any stance of CoinNX, nor does it constitute any investment advice related to CoinNX.